- 本書で説明するカスタムアプリケーションの追加手順は参考例です。

- 実際の作業においては、お客様の環境に合わせて設定をしてください。

- 外部サービスとの連携に関するご質問は、IIJ IDサービスのサポート窓口にて対応することはできません。

対象の外部サービス側のマニュアルをご覧になるか、弊社担当営業までご相談ください。 - 対象の外部サービス自体の操作内容や仕様に関するご質問は弊社では承れません。

製品マニュアルをご確認いただくか販売元にお問合わせください。 - IIJ IDサービスまたは連携するサービス側での変更によって、実際の設定方法・表示が異なってしまう場合があります。

目次

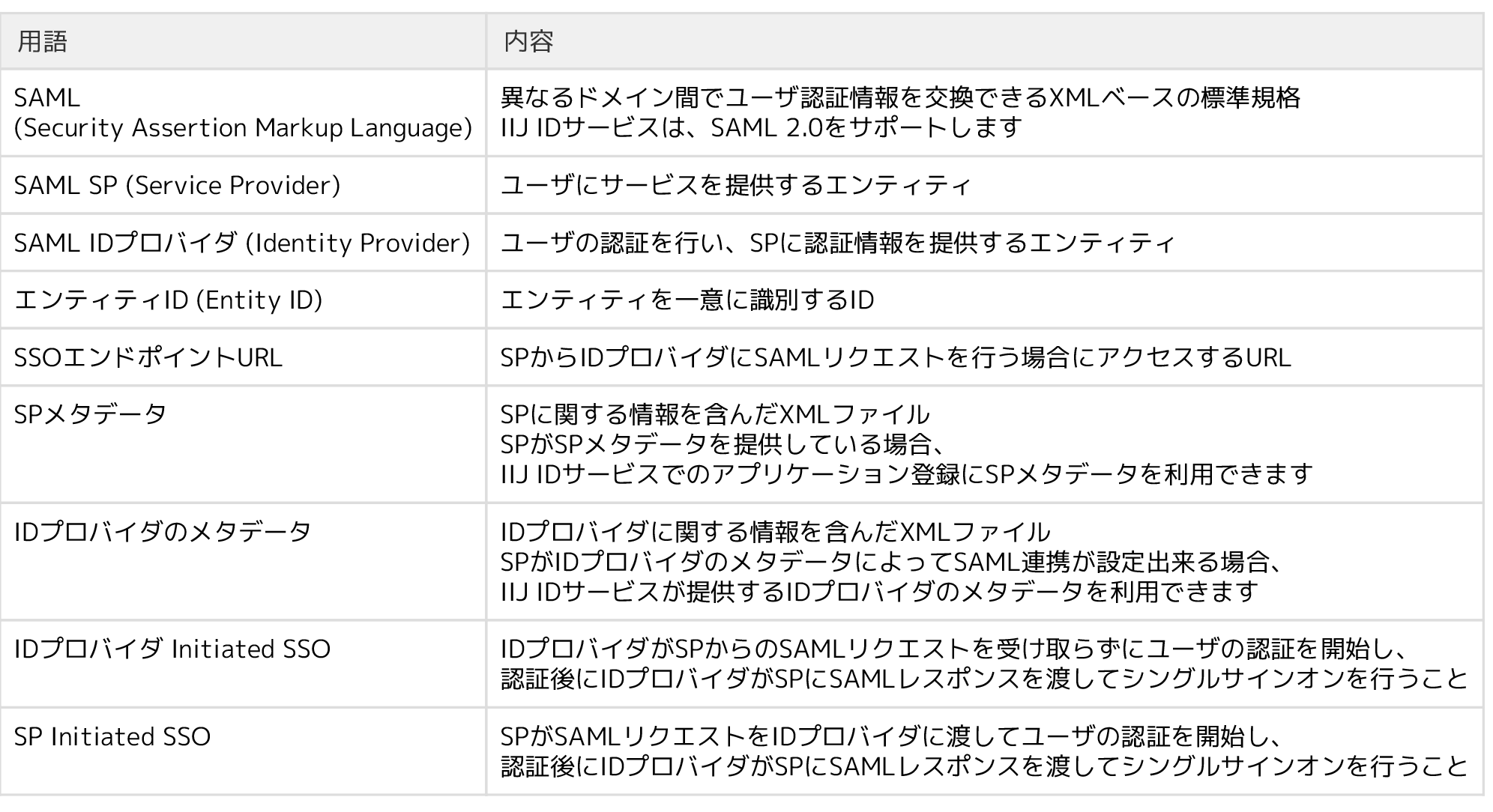

用語説明

Jootoとの連携

連携にあたっては下記にご注意ください。

《 注意事項 》

- JootoがSAMLで認証するキーは「ユーザID」、つまり、「メールアドレス」となります。

IIJ IDサービス内の各ユーザ共通のユーザ属性にJootoの「ユーザID」と同一の値を保持しておく必要があります。 - 作業前にJootoの管理者のユーザIDの値を保持するアカウントをIIJ IDサービスに用意しておいてください。

そのアカウントの組み合わせでJootoとIIJ IDサービスにおいてそれぞれ作業を実施するとスムーズです。 - Jootoでは SAML Just-In-Provisioning 機能が有効になっており、IIJ IDサービス側にアカウントあり、Jooto側に該当アカウントが存在していない状態でそのアカウントでSAML連携を行いますと、Jooto側に該当アカウントが自動で作成されてしまいます。

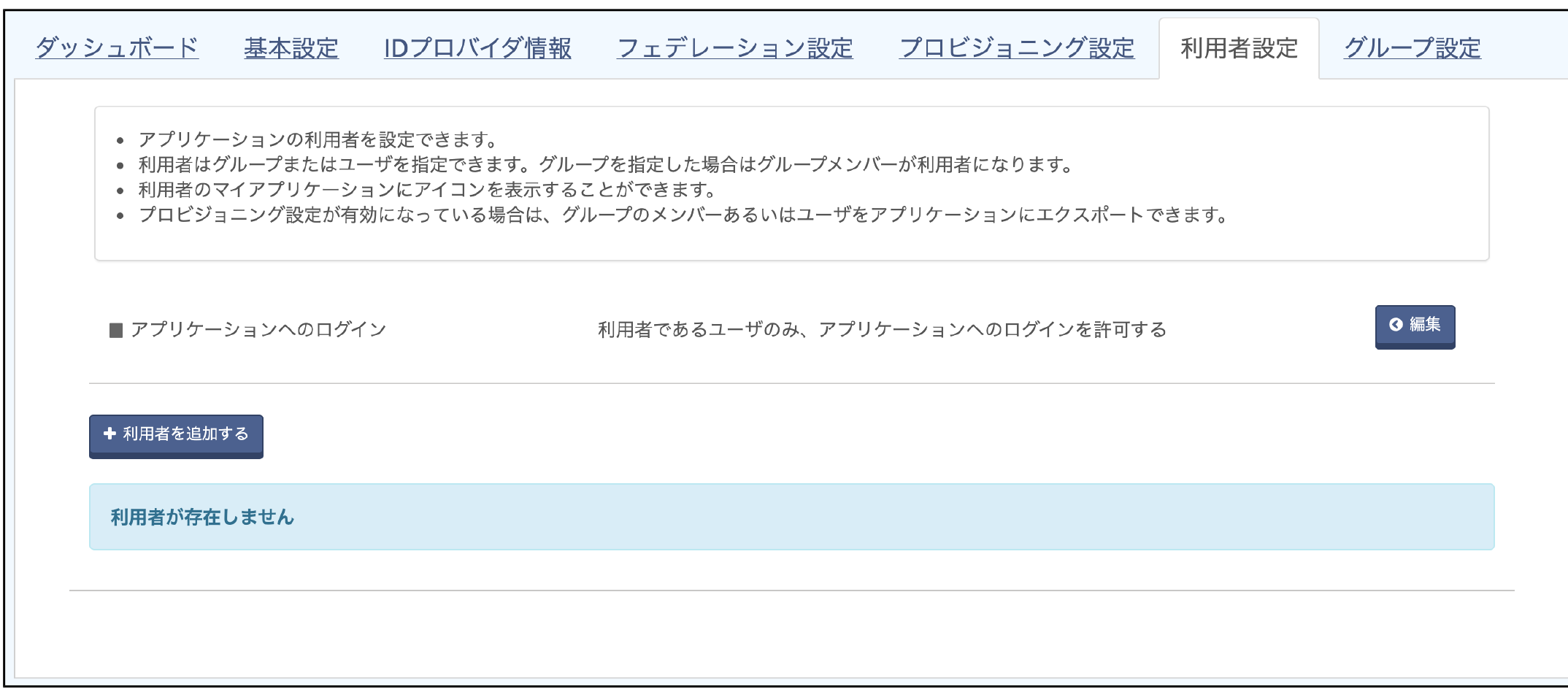

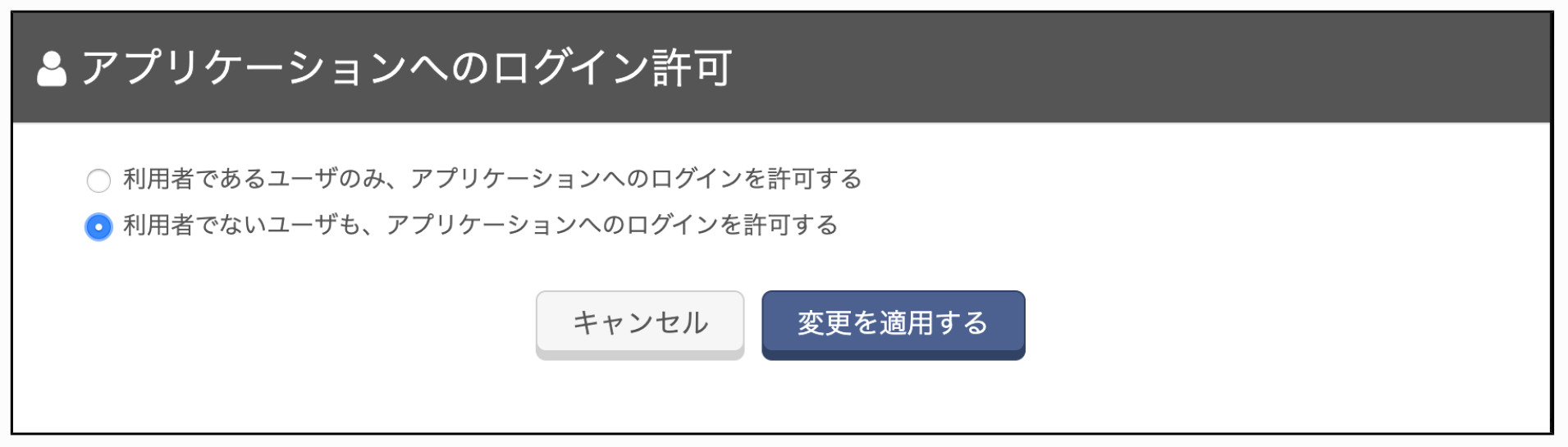

Jooto側に不用意にアカウントを作成させないように、4.6.の「利用者設定」において、必要なアカウントのみがJootoにSAML連携させるように制限をかけることを検討してください。

1. IIJ IDサービスにSAMLアプリケーションを登録する

1. IIJ IDコンソールに管理者アカウントとしてログインし、 「アプリケーション」 > 【 アプリケーションの管理 】 をクリックします

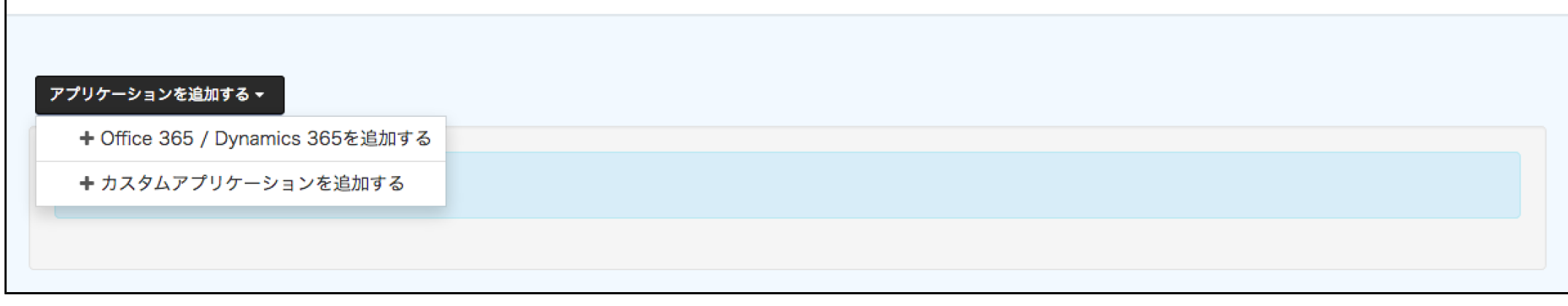

2. 「アプリケーションを追加する」 > 【 カスタムアプリケーションを追加する 】をクリックします

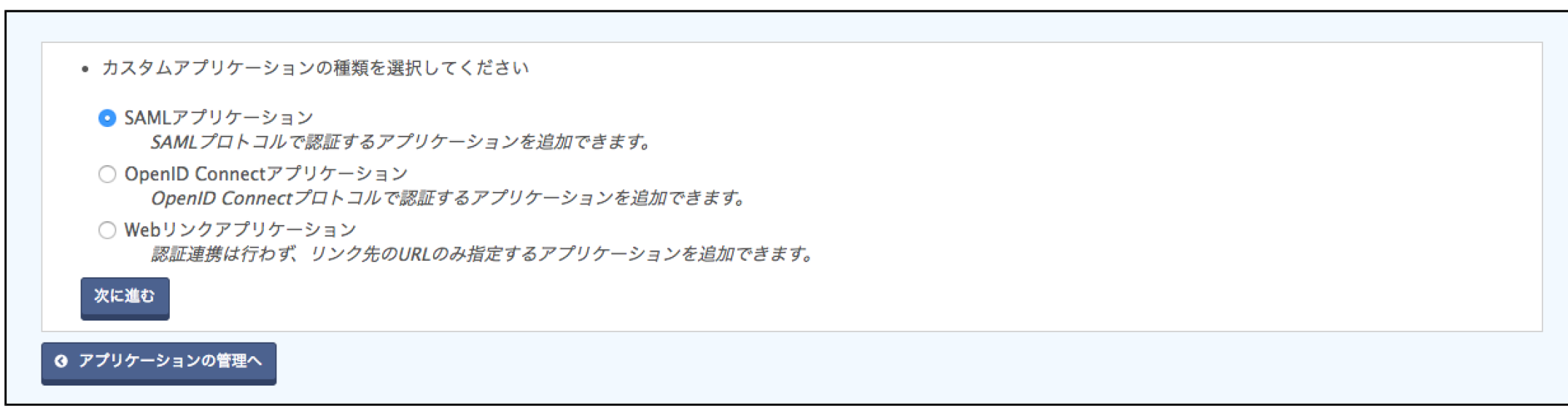

3. 「SAMLアプリケーション」を選択して、「次に進む」をクリックします

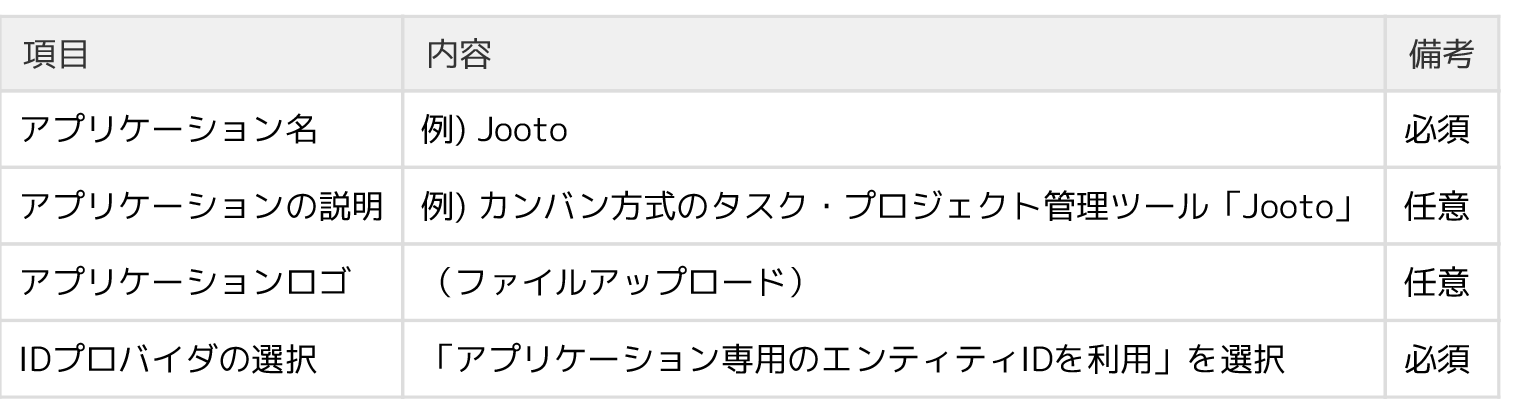

4. アプリケーション情報を入力して、【 アプリケーションを追加する 】をクリックします

2. IIJ IDサービスのIDプロバイダ情報を確認する

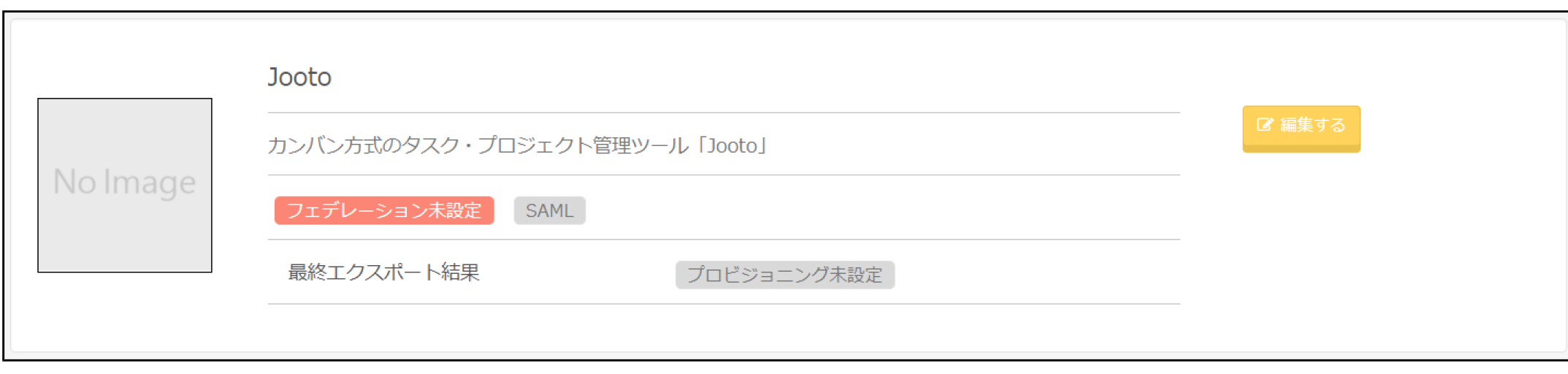

1. 引き続き、作成されたアプリケーションに対して【 編集する 】をクリックします

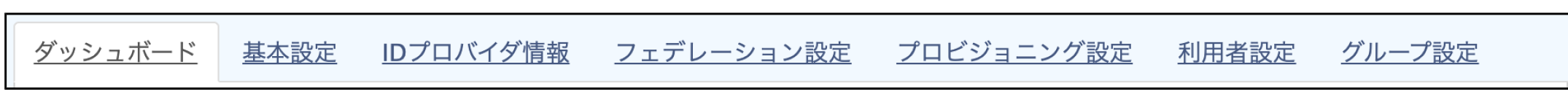

2. 【 IDプロバイダ情報 】のタブをクリックします

3. 表示された「メタデータ」の箇所にある【 ダウンロードする 】をクリックし、IDプロバイダのメタデータをダウンロードします

3. Jootoの設定を実施する

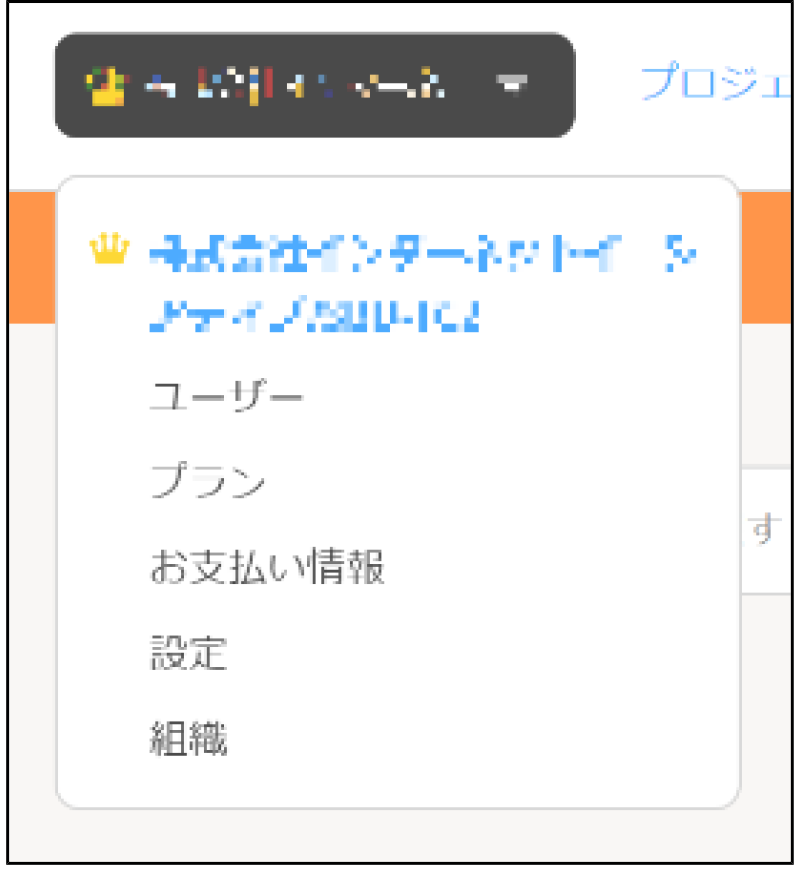

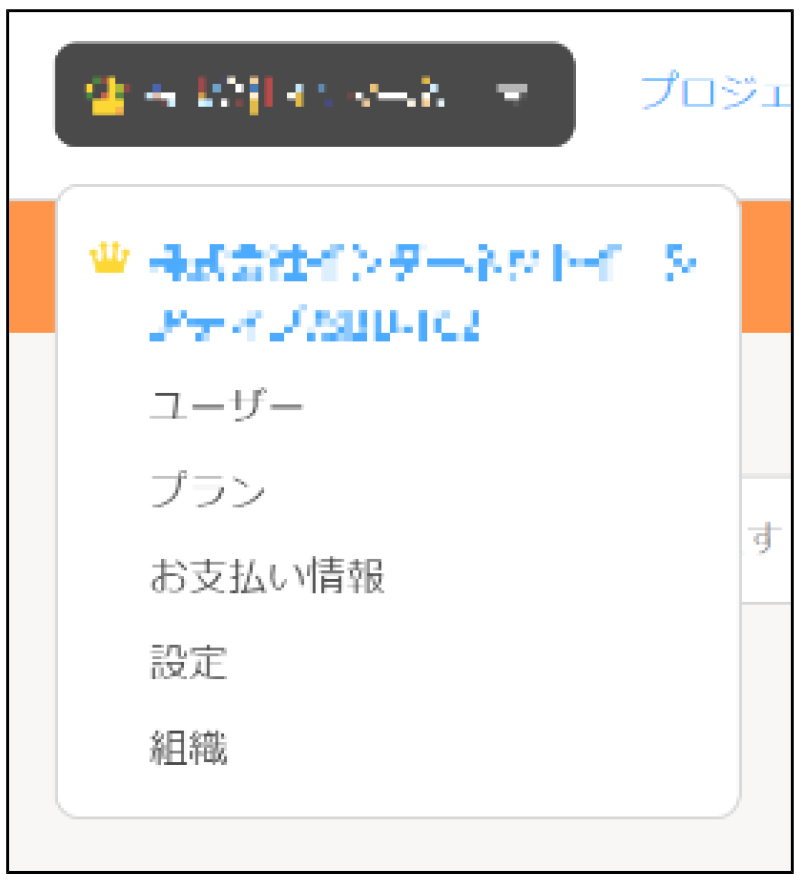

1. Jootoに管理者としてログインし、上部にあるメニューより「お客様の組織名」>【 設定 】をクリックします

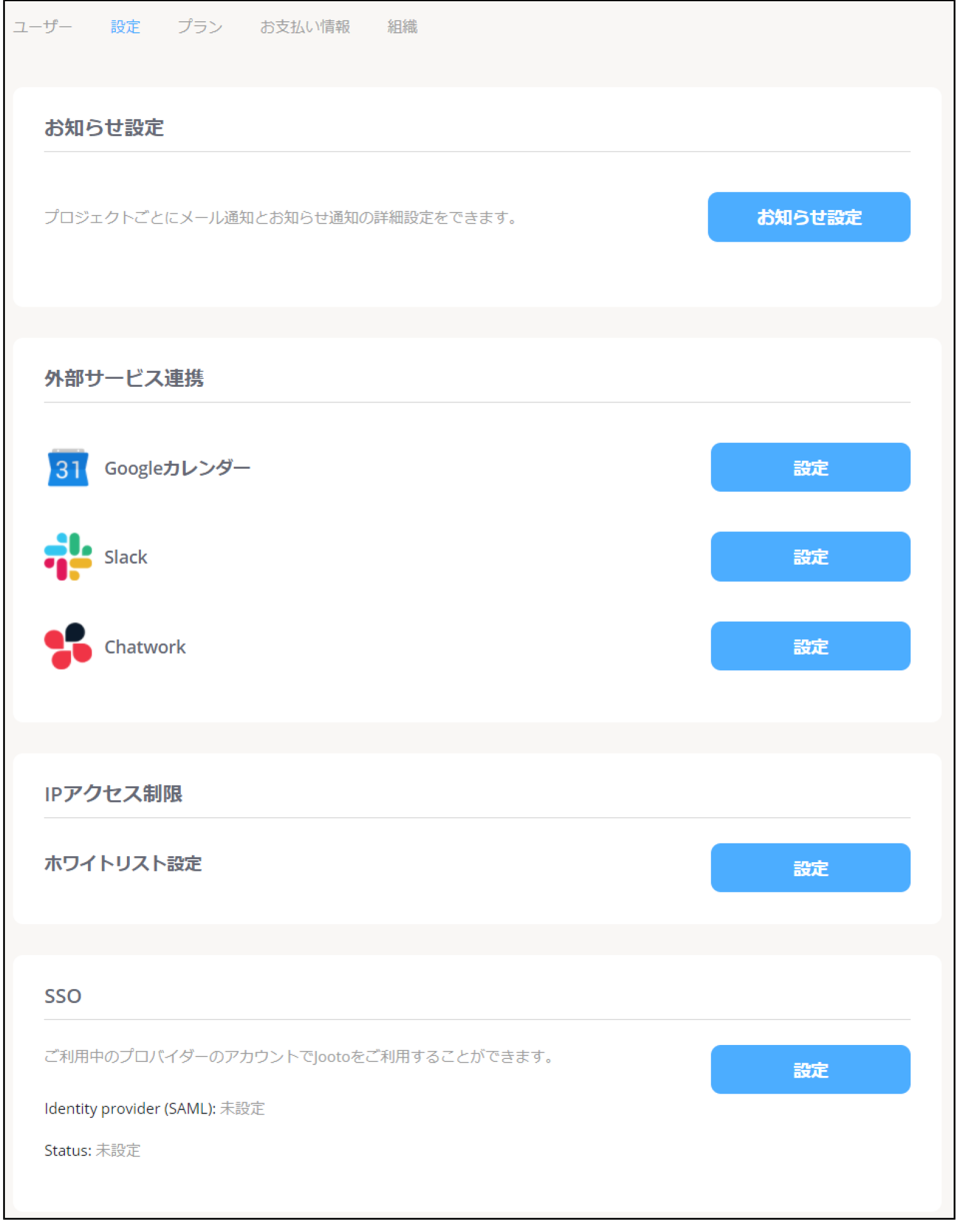

2. 表示された組織設定画面にて、SSOの項目より【 設定 】をクリックします

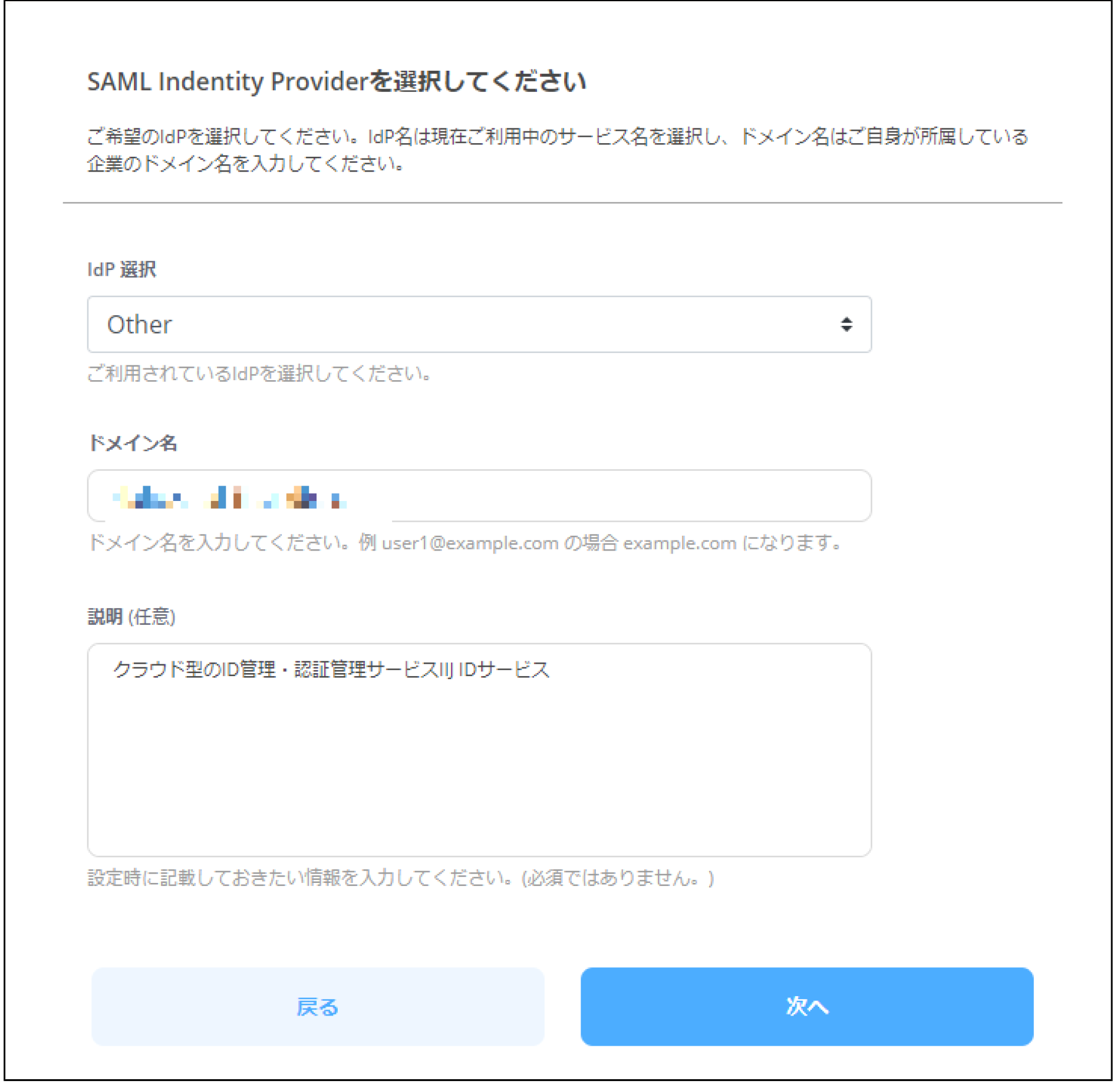

3. 表示されたSSO設定で、以下の通り入力し【 次へ 】をクリックします

4. 表示された下記情報から「Login URL」と「ACS URL」の値を控え、【 次へ 】をクリックします

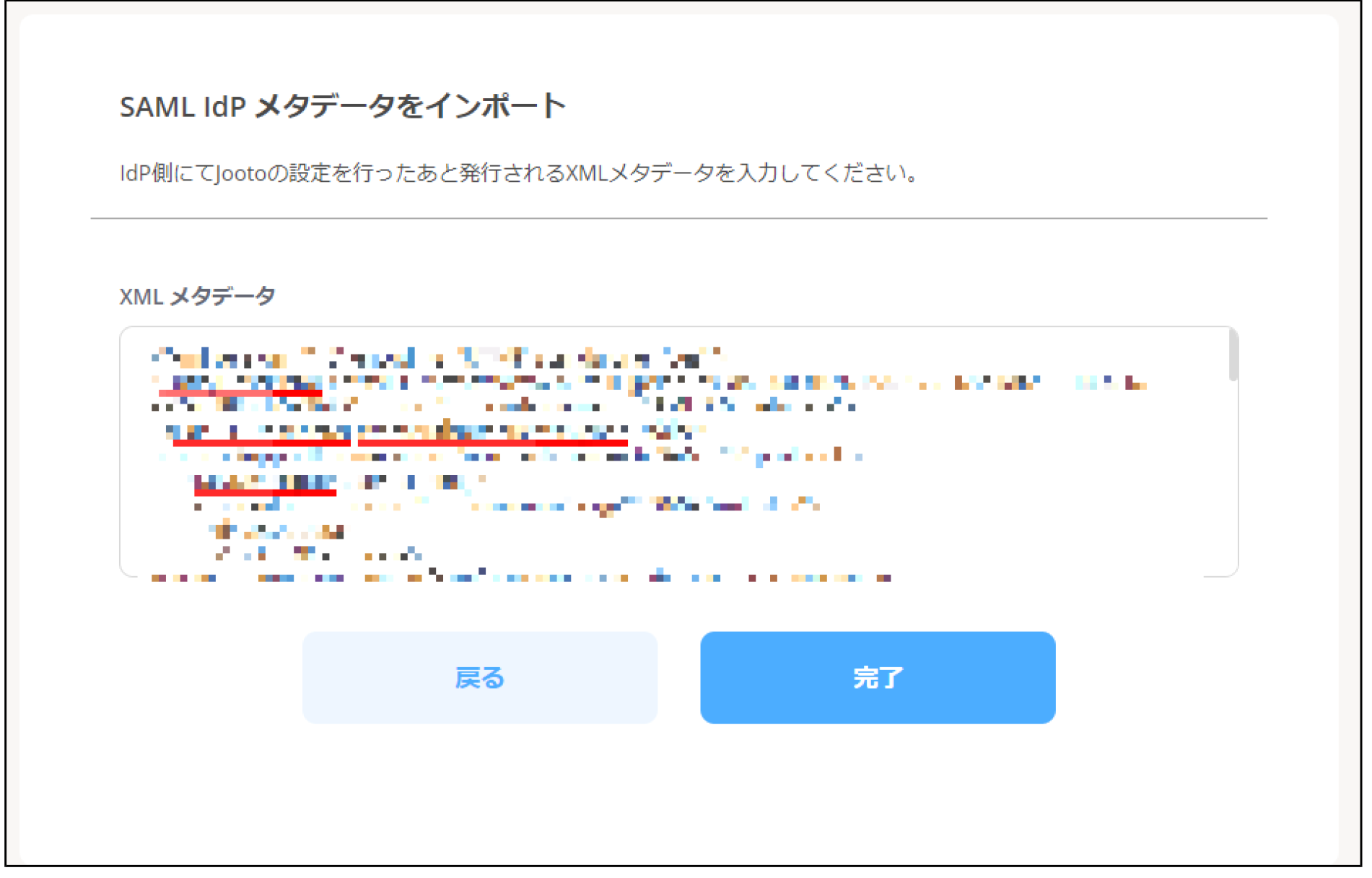

5. 「XMLメタデータ」の入力欄に、2.3. で入手したxmlファイルの中身を張り付け、【 完了 】をクリックします

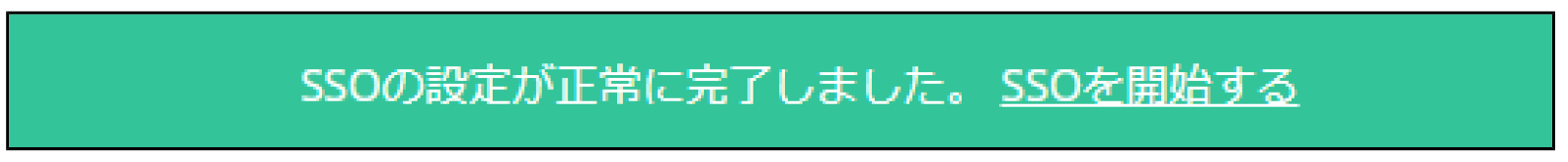

6. Jootoページの上部に緑のバーで【 SSOの設定が正常に完了しました 】が表示されたことを確認します

4. IIJ IDサービスのSAMLアプリケーションを設定する

1. IIJ IDコンソールにログインし、 「アプリケーション」 > 【 アプリケーションの管理 】 をクリックします

2. 引き続き、作成されたアプリケーションに対して【 編集する 】をクリックします

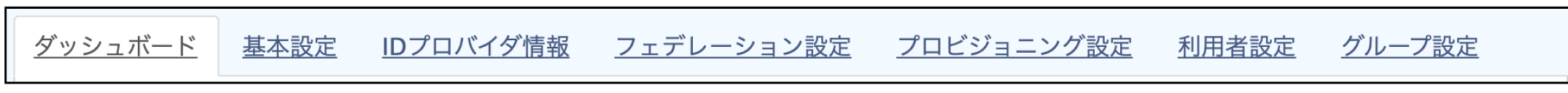

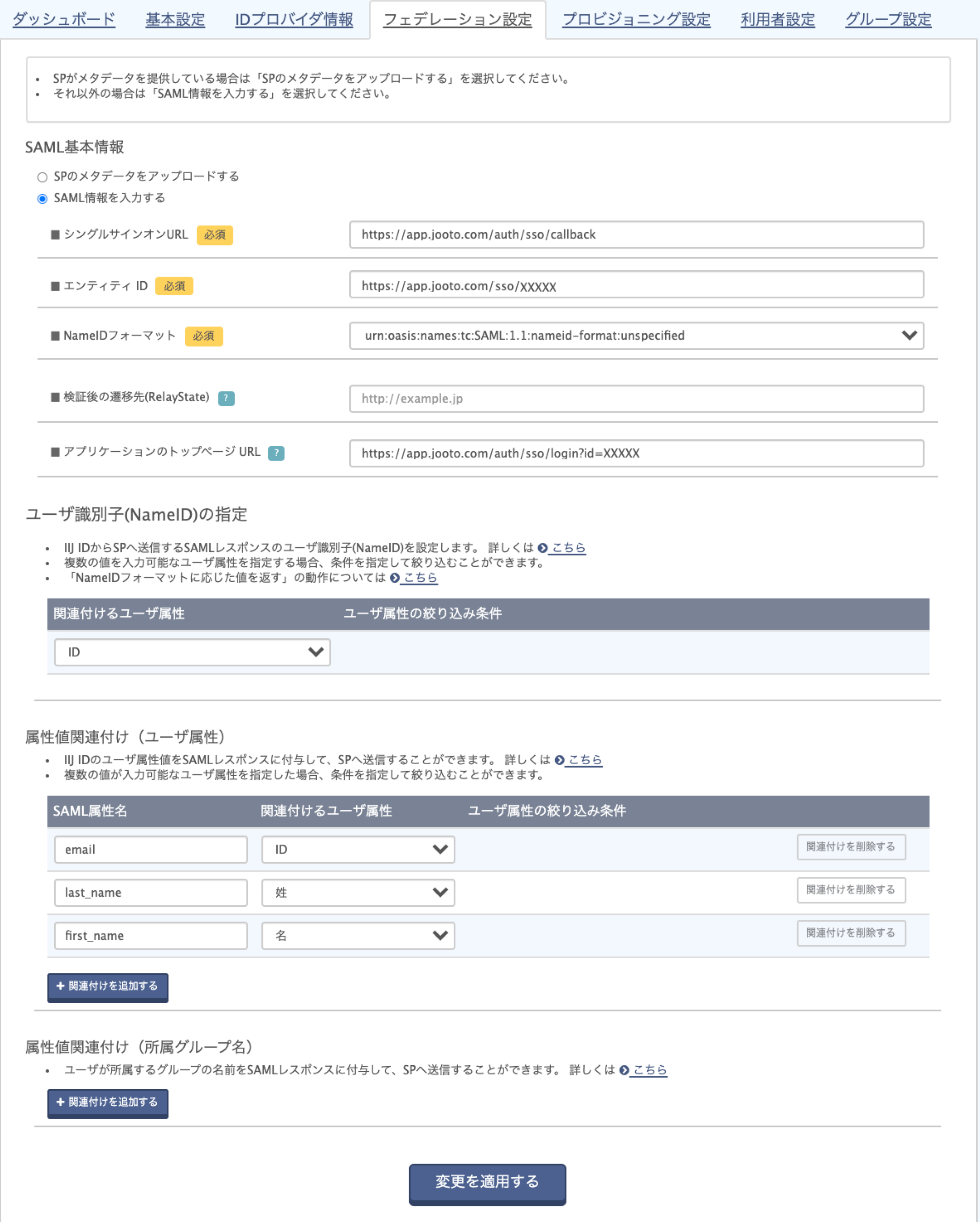

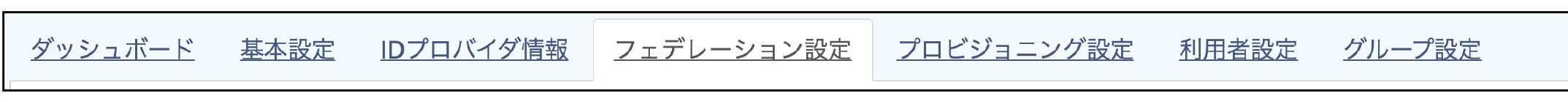

3. 【 フェデレーション設定 】のタブをクリックします

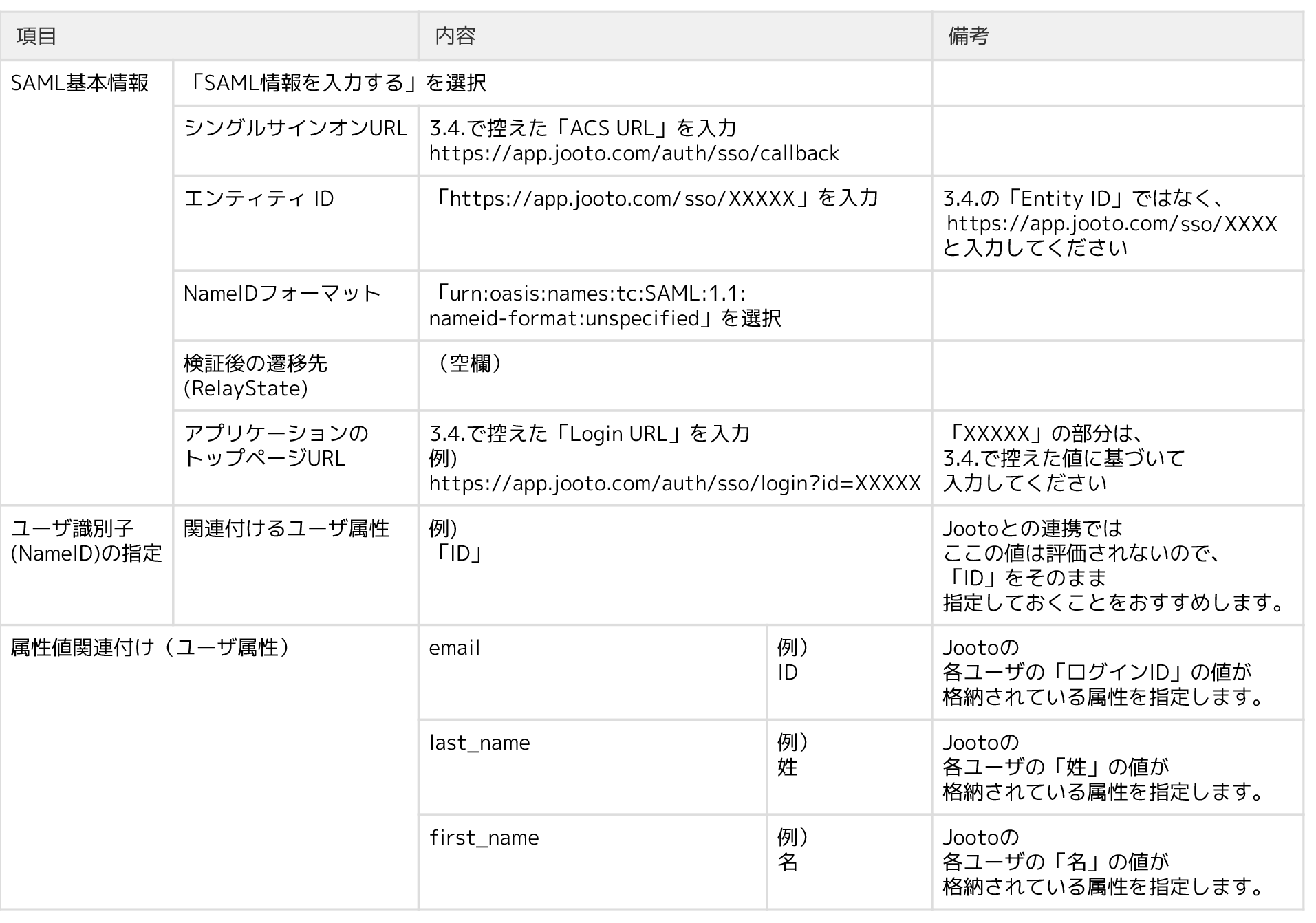

4. 「SAML基本情報」を以下の通り設定して、【 変更を適用する 】をクリックします

- ユーザ識別子(NameID)の指定は、ユーザ単位ではなくSAMLアプリケーション単位でしかできません。

- ユーザ識別子(NameID)の指定した属性にユーザが値を保持していない場合は SAML連携は失敗します。

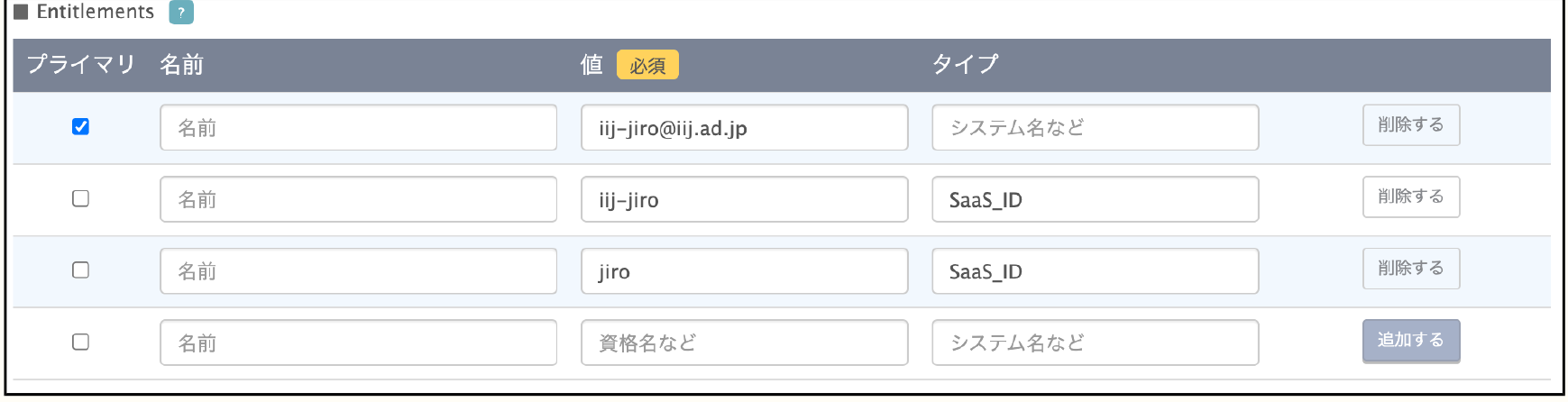

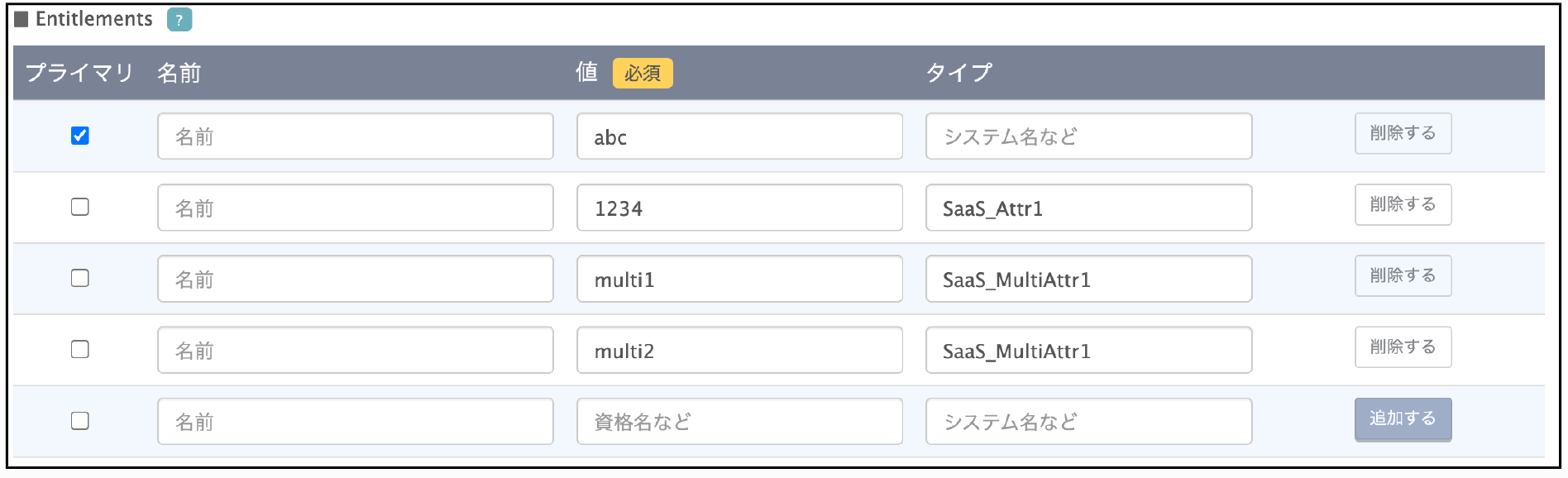

- 以下、ユーザ識別子(NameID)でID以外で複数値を持つ属性での指定方法を説明します。例として、IIJ IDサービスの各ユーザの属性Entitlementsに下記のように値が格納されているとします。

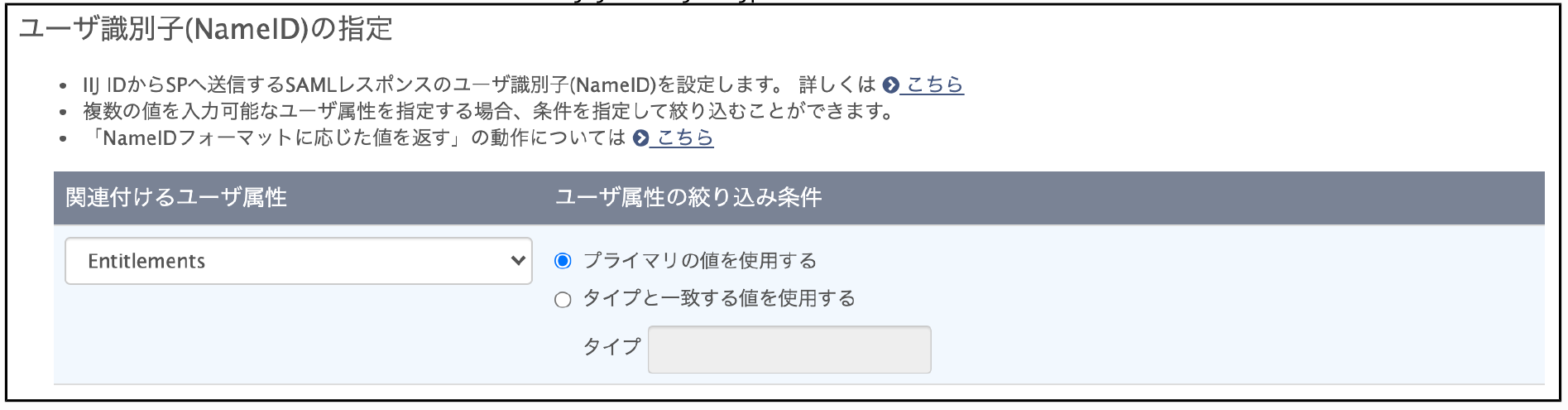

そして、連携先サービス側にユーザ識別子(NameID)として渡したい値がプライマリがチェックされた値(上記の例で iij-jiro@iij.ad.jp)であるならば下記のとおり設定してください。

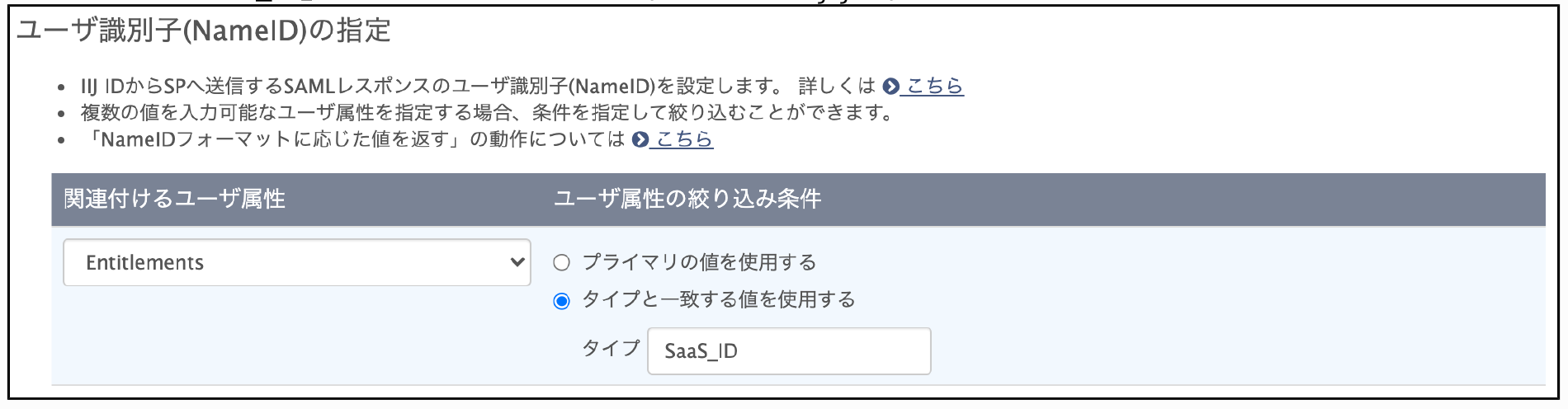

連携先サービス側にユーザ識別子(NameID)として渡したい値がタイプとして「SaaS_ID」として管理されている値(上記の例で iij-jiro)であるならば下記のとおり設定してください。

- ユーザ識別子(NameID)としてID以外の属性を指定している場合、基本IIJ IDサービスに対する更新処理で該当属性の値を更新される可能性があります。しかし、その更新が連携先サービスまで伝搬されることはありませんので、該当属性の値が更新されてしまうとそれまで連携先サービスで連携していたアカウントに接続できなくなってしまいます。よって、ユーザ識別子(NameID)としている属性の値が更新される場合には、連携先サービス側でもそれに紐づく属性(多くの場合、ユーザID)に対して忘れずに更新をかけてください。

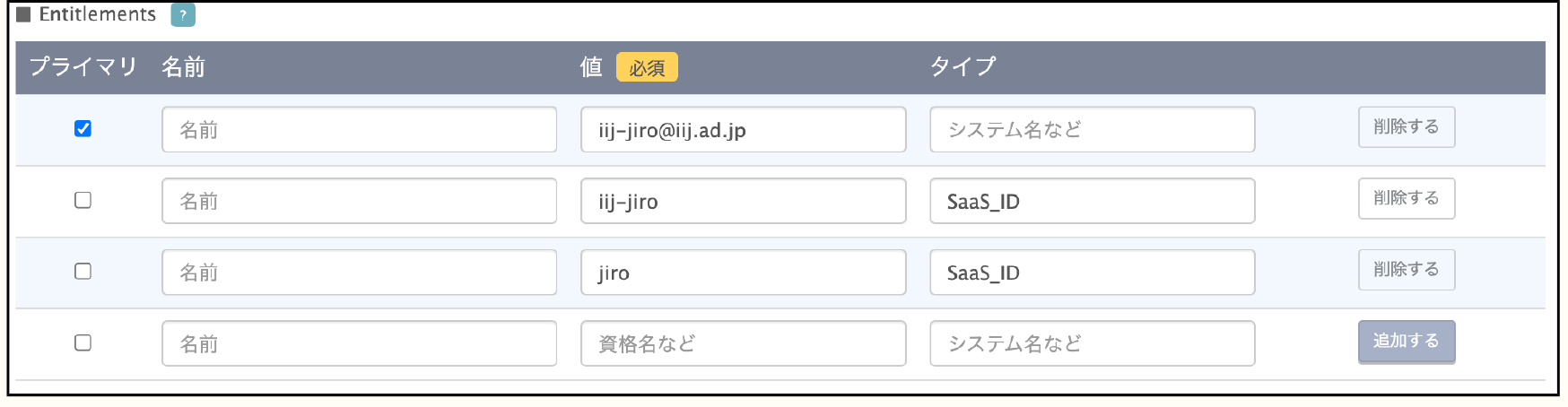

- あるユーザではタイプとして「SaaS_ID」が複数エントリーがある状態で設定されていて、それをユーザ識別子(NameID)として指定している場合、サービスマニュアルに記載されている所定のルールに基づいていずれかの単数値だけが採用される結果となり、連携対象のサービスに対して管理者の意図しないアカウント同士でSAML連携されてしまう危険性があります。よって、必ず対象となる各ユーザにおいて、ユーザ識別子(NameID)として指定するタイプのエントリーが複数個存在させないようにご注意ください。

- 属性値関連付け(ユーザ属性)は、ユーザ単位ではなくSAMLアプリケーション単位でしかできません。

- 以下、属性値関連付け(ユーザ属性)で複数値を持つ属性での指定方法を説明します。例として、IIJ IDサービスの各ユーザの属性Entitlementsに下記のように値が格納されているとします

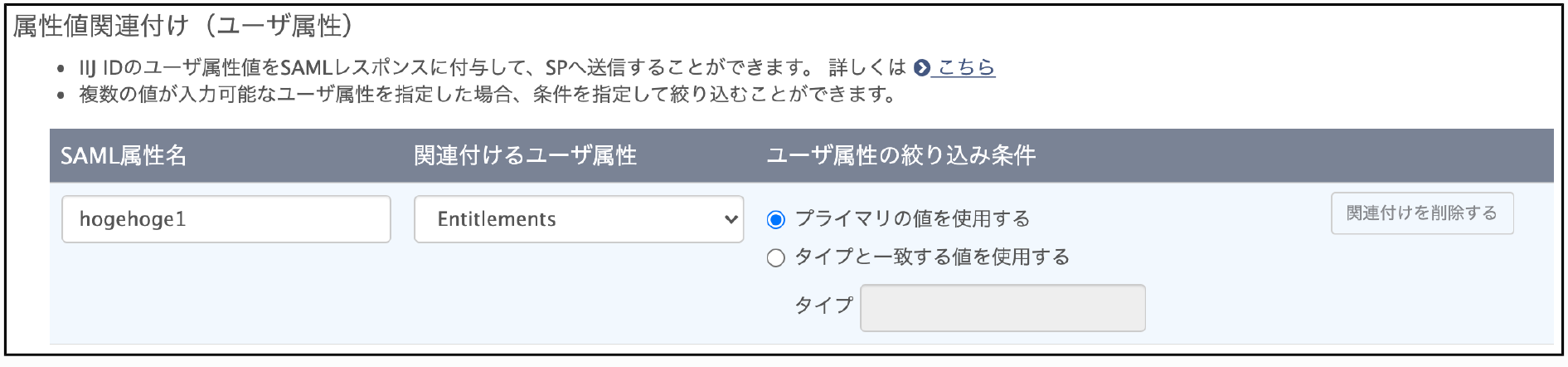

そして、連携先サービス側に属性値関連付け(ユーザ属性)として「hogehoge1」という属性名として、渡したい値についてはプライマリがチェックされた値(上記の例で abc)であるならば下記の通り設定してください。

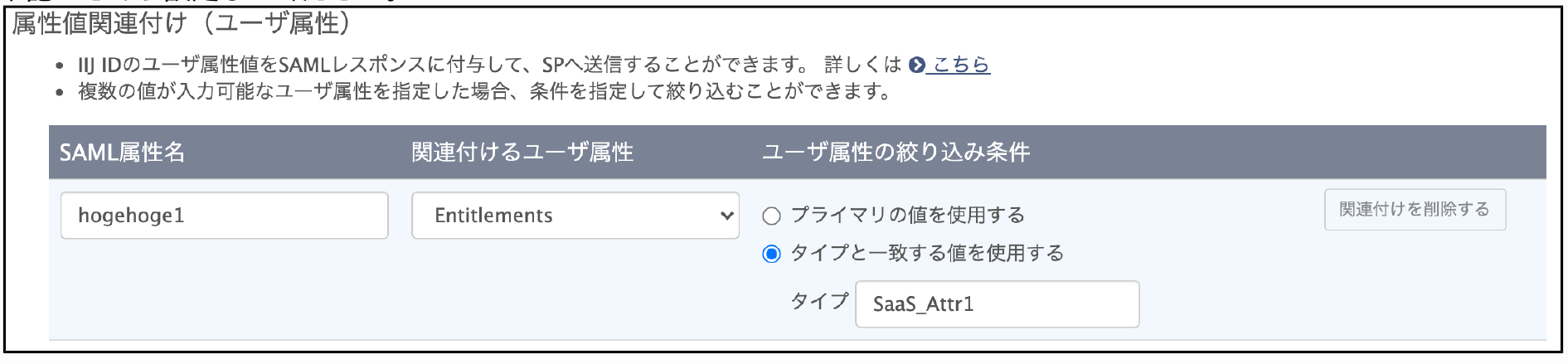

連携先サービス側に属性値関連付け(ユーザ属性)として「hogehoge1」という属性名として、渡したい値についてはタイプとして「SaaS_Attr1」として管理されている値(上記の例で 1234)であるならば下記の通り設定してください。

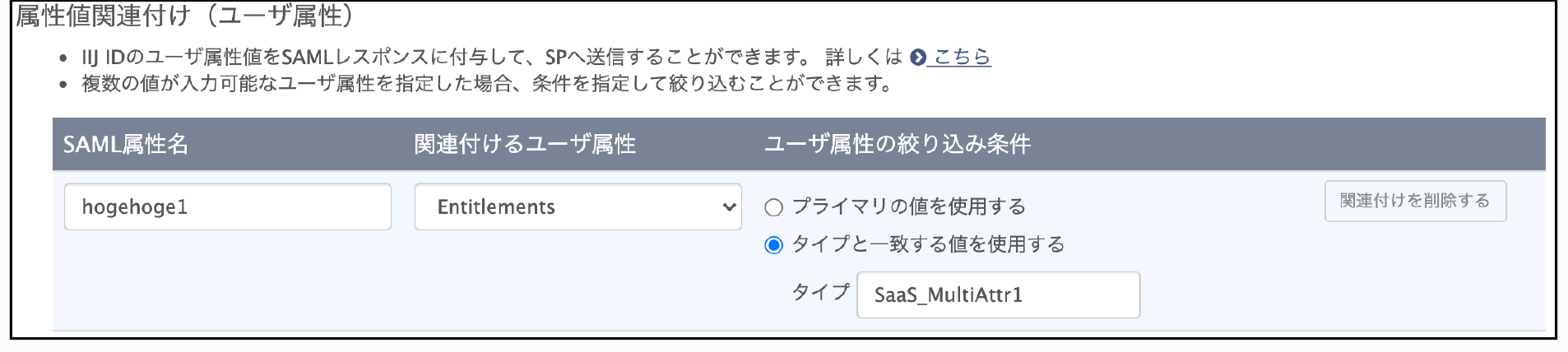

連携先サービス側に属性値関連付け(ユーザ属性)として「hogehoge1」という属性名として、渡したい値についてはタイプとして「SaaS_MultiAttr1」として管理されている値(上記の例で multi1 と multi2の複数値)であるならば下記の通り設定してください。

5. 引き続き、【 利用者設定 】のタブをクリックします

6. 【 利用者を追加する 】をクリックし、アプリケーションにシングルサインオンさせたいグループ or ユーザを指定します

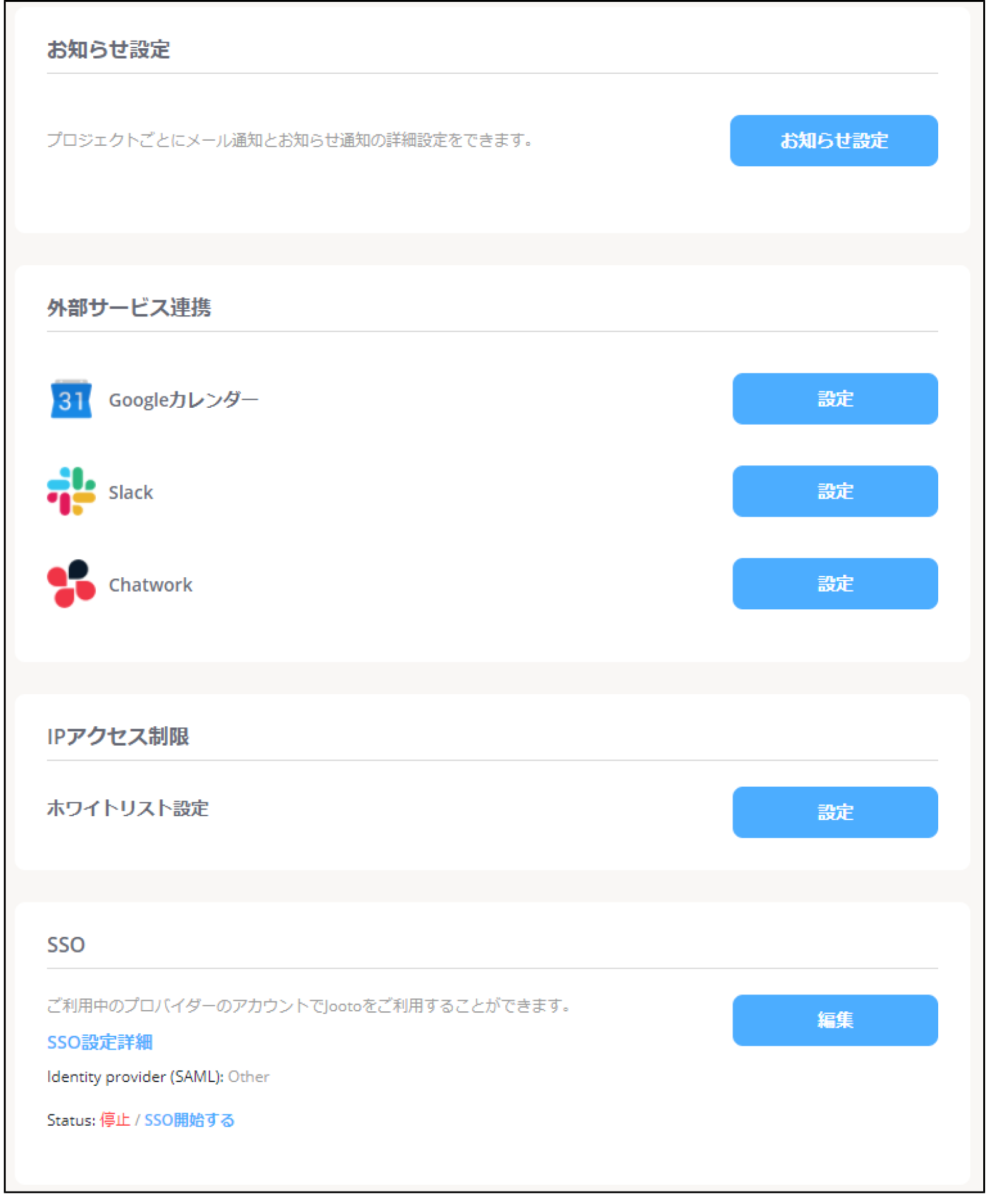

5. SSOの開始設定

1. Jootoに管理者としてログインし、上部にあるメニューより「お客様の組織名」>【 設定 】をクリックします

2. 表示されたの組織設定画面にて、SSOの項目より【 SSO開始する 】をクリックします

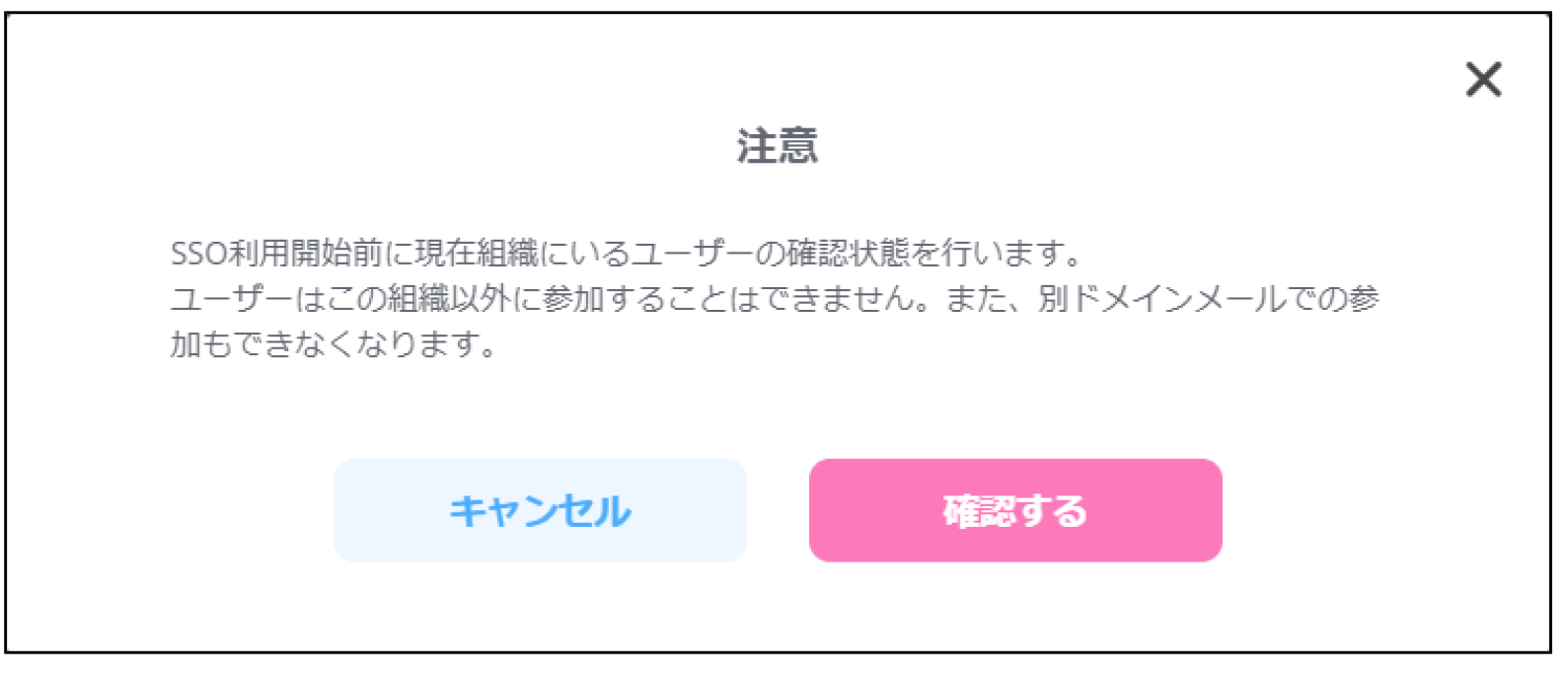

3. 以下の画面が表示されるため、【 確認する 】をクリックします

4. 以下の画面が表示されるため、【 OK 】をクリックします

IIJ IDサービスでのセットアップをJootoの管理者のユーザIDの値を持つIIJ IDサービスの管理者アカウントで行い、

IIJ IDサービス上ではそのアカウントでログインしたままの状態であることを想定しています。

IIJ IDサービスでのセットアップをJootoの管理者のユーザIDの値を持つIIJ IDサービスの管理者アカウントで行っていない場合は、IIJ IDサービスのアカウントの登録状況、および、4.6. の「利用者設定」如何では連携エラーとなってしまいます。また、IIJ IDサービス側でログアウト状態になっている場合には、IIJ IDサービスの認証が求められる形になりますので、Jootoの管理者のユーザIDの値を持つIIJ IDサービスのアカウントでログインして認証を行ってください。

5. 以下の画面が表示されるため、【 利用開始 】をクリックします

6. 以下の画面が表示されたら、連携完了になります

© 2024 Jooto

© 2024 Jooto

Comments are closed.